DePIN的重要基石,连接物理世界与Web3.0的桥梁

这是我的第299篇专栏文章。

前几篇文章,我持续介绍了AIoT+Web3=DePIN(分布式物理基础设施网络)这一最新趋势。

在驱动DePIN增长飞轮的过程中,物联网预言机起到了至关重要的作用。

那么如何深入浅出的解释什么是“物联网预言机”呢?

这是一个让我们既熟悉又陌生的词汇。

在两周之前举办的第九届区块链全球峰会上,aitos.io首席执行官林瑶发表了题为《BoAT3物联网预言机:链接物数世界之道》的演讲。演讲中,林瑶解读了物联网预言机,并且发布了BoAT3作为物联网预言机赋能者的概念。

在中秋国庆的双节小长假期间,BoAT3仍在快马加鞭的持续进化。

前两天,aitos.io正式发布了关于BoAT3的全面介绍白皮书《BoAT3 物联网预言机:DePIN新叙事下如何将真实世界资产桥接到Web3?》(BoAT3 IoT Oracle: Bridging Real-World Assets to Web3 in the DePIN Narrative)。

白皮书中详细阐述了物联网预言机及其工作流程、构建模块、开发指南。这不仅是BoAT3的一个重要里程碑,也是物联网+区块链持续创新的阶段性成果。

因此今天这篇文章,我们一起来全面解读:

什么是物联网预言机?

物联网预言机为何对DePIN的发展至关重要?

物联网预言机如何工作?

什么是物联网预言机?

先来说明什么是预言机?

在区块链的术语中,预言机(Oracle)是为智能合约提供外部信息的第三方服务。

预言机作为智能合约与外部世界通信的网关,为区块链打开了一扇通往外部世界的窗户。

在计算机领域,预言机是一种抽象电脑,又称谕示机。

预言机具备图灵机的一切功能,并额外拥有一种能力:可以不通过计算直接得到某些问题的答案,这个过程叫做Oracle(神谕)。也就是说,预言机可以解决图灵机通过计算也无法解决的问题,比如从外界获取问题的答案。

举个例子,有一个天气预报预警的去中心化应用,用户可以通过链上智能合约进行天气预报的查询。天气预报的数据不是在链上自行生成的,而是需要智能合约向气象服务网站的接口发起请求获取数据。这时预言机就起作用了,智能合约可以向预言机发起请求,由预言机执行气象服务网站接口的调用,返回一致性的响应数据给智能合约,供智能合约处理。

了解了预言机的概念,接下来,我们就更容易理解什么是物联网预言机了。

由于在DePIN叙事中,拉通了物理世界和Web3.0领域,这就必须要利用最新技术将物理世界与区块链打通,让物理世界中的数据上链进行交互。

而物联网预言机本质上作为一个翻译者,是将信息从物理世界传递到数字领域的首选,也是潜移默化的改变区块链技术与现实世界之间协作关系的变革者。

可以说,物联网预言机为信息从现实经济流向区块链提供了一条高效、可靠且安全的途径,推动了实时反应,并赋予来自真实世界的价值,以及前所未有的动态性。

围绕物联网预言机的探索一直都在进行。aitos.io与物联网和区块链融合生态中的众多合作伙伴一起,致力于探索如何让全球海量的物联网设备都能快速访问区块链服务,从而赋能各类物联网设备成为预言机。

早在2018年,aitos.io就率先启动了开源项目BoAT-X,它是BoAT3的前身。BoAT-X是物联网行业的一组区块链赋能工具,用于管理链上身份(加密算法和密钥),进行可验证的声明,将交易传输到区块链。

近年来物联网产业高歌猛进,“物超人”之后持续着井喷式发展,预计到2025年全球物联网设备的数量将达到全球人口的5倍以上。海量的物联网设备正在日以继夜的高效采集数据,为人工智能训练和推断等各类数据应用场景提供宝贵的数据“原油”。

而数据“原油”的有效开采和价值挖掘关键就在数据必须是真实可信的。区块链可以在多方之间进行可信的数据确权,并记录各类数据采集活动。

但对物联网进行区块链改造并非易事。因为大多数物联网设备的能力远远没有我们想象的强大,比如很多物联网开发者熟知的硬件开发板“树莓派”功能强大,在实际商用场景中,大多数物联网设备的性能远远不如“树莓派”强大。

如何将各种面向碎片化场景、能力参差不齐的物联网设备上链,让物联网设备成为有效可用的预言机,这就是BoAT-X乃至BoAT3所要解决的挑战。

应对这一挑战的基本策略是裁剪区块链钱包核心功能,并将其移植到物联网设备的关键组件上。

过去五年, BoAT-X区块链应用框架作为多链物联网区块链钱包,已经率先支持了主流的物联网芯片和模块,特别是有效解决了各类资源受限的物联网芯片和模块的上链问题,并且覆盖了绝大多数内置物联网芯片或模组的智能硬件设备的区块链改造场景。而BoAT3正是BoAT-X在Web3.0时代的重要延续。

物联网预言机为何对DePIN的发展至关重要?

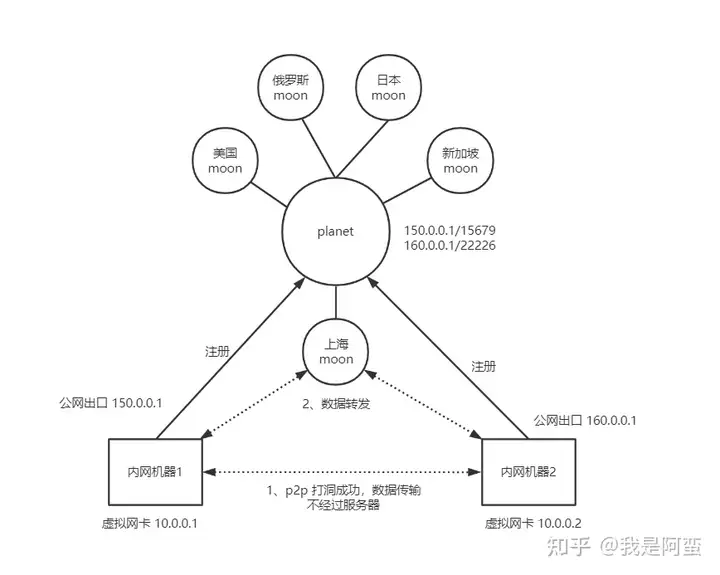

DePIN是Web3与AIoT结合的一个全新的叙事,其中“De”代表分布式、“PIN”代表物理基础设施网络。DePIN的关键特征是通过众包的方式构建物理基础设施网络(例如,无线网络、存储网络),这就需要组织协调起现实世界中数以百万量级的设备,先从供给端创造出一个能提供足够大量、有吸引力的底层基础设施服务网络。

DePIN的参与者们作为供给侧的建设者,正在孜孜不倦地投身于各类物理基础设施网络的搭建和运营,并因其做出的实际贡献而获得奖励。因此,在DePIN领域,准确测量、安全报告和有效验证物理工作至关重要。而准确衡量建设者们所做的实际工作量是有效奖励的关键基础,就是物理工作量证明(PoPW)。

在此前的文章《AIoT+Web3=DePIN,共建机器间大规模协作网络的网络》中,我曾经对PoPW做过详细介绍。

PoPW是DePIN的核心机制,因为有了PoPW,才能让全球几十万、甚至上百万的社区贡献者一起来参与DePIN基础设施网络的建设。

物联网预言机正是落实PoPW的重要技术手段。

因为物联网预言机能够有效的度量工作量,并且能够把工作量实时登记到区块链上,实现给贡献者公允的回报。

我们看到各种各样的设备在不停运转,给社会做出重要的贡献,这个就是物理工作量(Physical Work)。

它可以是充电桩给车充了多少电,可以是基站对外发了多少字节的数据,可以是光伏发了多少度绿电…这些是对外的商业服务,应该有商业的回报,需要基于这个工作量的精确度量,给到公允的回报。

物联网设备透过传感器去采集工作量,比如光伏发了多少度电。透过物联网设备内制的设备钱包,用设备公钥对工作量进行签名,这样就可以得到一个物联网设备要度量的工作量的可验证的凭证,这就是PoPW。

需要把PoPW送到区块链上面,让智能合约根据贡献,根据PoPW度量的工作量进行分配。这里会引入物联网预言机的机制。因为合约要访问链下数据,必须要有物联网预言机的支持。

PoPW是物联网设备产生的链下数据,就需要有物联网预言机来服务,物联网的预言机去判断和验证这是不是来自真实设备的真实数据,这个过程就叫PoPW验证。

一旦经过验证的PoPW,就可以放到区块链去存证,送到合约里面,根据合约的规则进行相应的分配。

通过将PoPW安全地锚定到区块链,物联网预言机将现实世界的资产与Web3连接起来。

物联网预言机如何工作?

物联网预言机提供了一套用于DePIN项目的硬件和软件解决方案,涉及物联网设备、云服务和区块链服务,用于生成、报告和验证特定物理工作量的证明。

对于每个DePIN项目来讲,能够准确测量、安全报告和有效验证每一个DePIN 基础单元的物理工作量至关重要。

DePIN 基础单元是执行物理工作的各类终端。例如,无线网络DePIN 基础单元的PoPW是它传输的字节数;而太阳能光伏发电DePIN 基础单元的PoPW是其发电量。物理工作量代表了各类真实世界资产的状态或价值。

无论精确的测量标准是什么,DePIN 基础单元通常依赖物联网设备来测量和报告PoPW,并由分布式网络进行验证。与区块链原生数据不同,PoPW实际上是链下数据。因此,需要物联网预言机来安全可信地将PoPW上传到区块链上,以进行贡献评估。

受限于计算能力、存储空间以及网络连接以及供电等能力的不足,传统的物联网设备访问区块链服务并非易事。

例如,一个室外天气数据采集器可能采用太阳能面板和电池进行供电,为了节能甚至需要周期性地唤醒以测量和报告天气数据,在这类天气数据采集器中安装一个客户端(比如以太坊)来传输PoPW几乎不可能。

为了解决这类棘手的问题,BoAT3物联网预言机应运而生,它将海量物联网设备改造成DePIN 基础单元,记录各类PoPW,从而将现实世界的资产引入Web3.0。

如上图所示,DePIN系统中典型的PoPW流程是:

DePIN 基础单元产生一些物理工作量(例如,采集天气数据)并生成工作量数据。

在这些数据中,可能会有一些非PoPW应用数据(例如,低电池警报)被直接发送到去中心化应用的后台(上图中的粉红色路径)。

与此同时,PoPW在DePIN 基础单元内部生成,通过打包工作量数据(例如,温度和湿度)。DePIN 基础单元中的设备钱包持有唯一的设备加密密钥,并对PoPW进行签名。签名后的PoPW声明随后通过上图中的蓝色路径发送到物联网预言机。

物联网预言机根据在数字身份DID中注册的设备凭据来对PoPW进行签名验证。如果验证通过,经过验证的PoPW将发送到区块链和去中心化应用(上图中的绿色路径)。

经过验证的PoPW成功存储到区块链上后,各类去中心化应用可以调用这些PoPW(例如,基于物理工作量对作出贡献的DePIN 基础单元进行奖励)。

写在最后

物联网预言机正在成为DePIN世界的重要基石,它连接着现实世界和区块链世界,为基于物理工作量的价值交换和治理提供了技术支持。

蓬勃发展的DePIN生态系统需要物联网预言机来将DePIN基础单元贡献的物理工作证明上链。与其他Web3项目不同,DePIN基础单元是基于物联网设备构建的,为真实物理世界提供服务,这带来了许多新机遇。

通过安全可信地将PoPW上传到区块链,物联网预言机在DePIN的全新叙事下,正在帮助现实世界的资产在Web3.0新经济下焕发出全新的活力。

让我们继续关注物联网预言机的发展,也欢迎你加入到这个崭新世界的构建中来!

如果你对《BoAT3 物联网预言机: DePIN新叙事下如何将真实世界资产桥接到Web3?(BoAT3 IoT Oracle: Bridging Real-World Assets to Web3 in the DePIN Narrative)》白皮书的更多内容感兴趣,欢迎点击下面的链接阅读原文:

中文版:BoAT3 物联网预言机:DePIN新叙事下如何将真实世界资产桥接到Web3?

https://mirror.xyz/0x6510f5d8CC090b38BE8Bf1BBCd28d15e726395A2/IteGyM3tFgbbPLwrAimt9vwpRKe47coFcpKKll3XYaM

English Version:BoAT3 IoT Oracle: Bridging Real-World Assets to Web3 in the DePIN Narrative

https://t.co/RxDa6jreIg

![[大笑]](https://pic1.zhimg.com/v2-3ac403672728e5e91f5b2d3c095e415a.png)

![[爱]](https://pic1.zhimg.com/v2-0942128ebfe78f000e84339fbb745611.png)

![[捂脸]](https://pic1.zhimg.com/v2-b62e608e405aeb33cd52830218f561ea.png)